Bitwarden Unified (Beta / Docker)

Bisher hatte ich für meine Passwörter einen Vaultwarden-Container auf dem heimischen Raspberry Pi 4 am laufen. Ab heute läuft das Original: Bitwarden Unified (Self Host Beta).

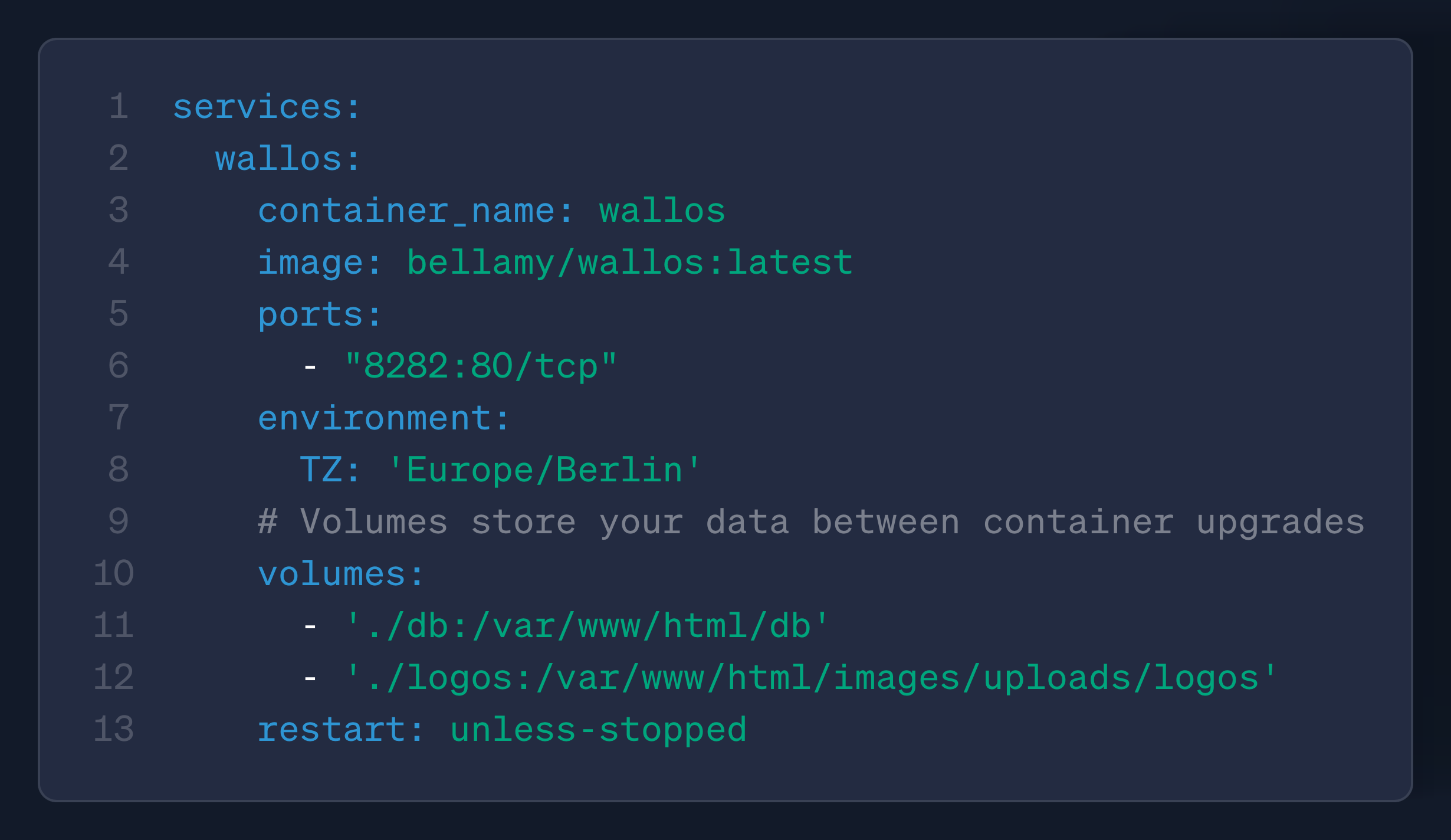

Die Installation ging überraschend einfach. docker-compose.yml und settings.env anpassen, mit docker compose up -d anwerfen und fertig ist die Passwort-Halde. Hamma!

docker-compose.yml

version: "3.8"

services:

bitwarden:

depends_on:

- db

env_file:

- settings.env

image: bitwarden/self-host:beta

container_name: bitwarden

restart: always

ports:

- "8080:8080"

- "8443:8443"

volumes:

- ./bitwarden:/etc/bitwarden

- ./logs:/var/log/bitwarden

db:

image: postgres:latest

container_name: bitwarden_db

environment:

POSTGRES_USER: "bitwarden"

POSTGRES_PASSWORD: "bitwarden"

POSTGRES_DB: "bitwarden"

restart: always

volumes:

- ./data:/var/lib/postgresql/data

volumes:

bitwarden:

logs:

data:

settings.env

#####################

# Required Settings #

#####################

# Server hostname

BW_DOMAIN=bitwarden.example.com

# Database

# Available providers are sqlserver, postgresql, mysql/mariadb, or sqlite

BW_DB_PROVIDER=postgresql

BW_DB_SERVER=db

BW_DB_DATABASE=bitwarden

BW_DB_USERNAME=bitwarden

BW_DB_PASSWORD=bitwarden

# Installation information

# Get your ID and key from https://bitwarden.com/host/

BW_INSTALLATION_ID=xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

BW_INSTALLATION_KEY=xxxxxxxxxxxxxxxxxxxx

#####################

# Optional Settings #

#####################

# Learn more here: https://bitwarden.com/help/environment-variables/

# Container UID/GID

#UID=1000

#GID=1000

# Webserver ports

BW_PORT_HTTP=8080

BW_PORT_HTTPS=8443

# SSL

#BW_ENABLE_SSL=true

#BW_ENABLE_SSL_CA=true

#BW_SSL_CERT=ssl.crt

#BW_SSL_KEY=ssl.key

#BW_SSL_CA_CERT=ca.crt

# Services

# Some services, namely for enterprise use cases, are disabled by default. Defaults shown below.

BW_ENABLE_ADMIN=true

BW_ENABLE_API=true

#BW_ENABLE_EVENTS=false

BW_ENABLE_ICONS=true

#BW_ENABLE_IDENTITY=true

BW_ENABLE_NOTIFICATIONS=true

#BW_ENABLE_SCIM=false

#BW_ENABLE_SSO=false

#BW_ICONS_PROXY_TO_CLOUD=false

# Mail

globalSettings__mail__replyToEmail=bitwarden@example.com

globalSettings__mail__smtp__host=smtp.example.com

globalSettings__mail__smtp__port=587

globalSettings__mail__smtp__ssl=true

globalSettings__mail__smtp__username=username

globalSettings__mail__smtp__password=password

# Yubikey

#globalSettings__yubico__clientId=REPLACE

#globalSettings__yubico__key=REPLACE

# Other

globalSettings__disableUserRegistration=false

#globalSettings__hibpApiKey=REPLACE

adminSettings__admins=bitwarden@example.com

Basics: Bitwarden

Bitwarden ist eine Open-Source-Passwort-Manager-Software, die entwickelt wurde, um Benutzern zu helfen, ihre Passwörter sicher zu verwalten und zu speichern. Mit Bitwarden können Benutzer ihre Passwörter, Kreditkarteninformationen und andere vertrauliche Daten in einem verschlüsselten Tresor speichern, der durch ein Master-Passwort geschützt ist. Die Software bietet Funktionen wie das automatische Ausfüllen von Anmeldeinformationen, die Generierung sicherer Passwörter, die Synchronisierung über verschiedene Geräte hinweg und die Möglichkeit, sichere Notizen zu erstellen. Bitwarden ist auf verschiedenen Plattformen verfügbar, einschließlich Webbrowser-Erweiterungen, Desktop-Anwendungen, Mobile-Apps und Selbst gehosteten Instanzen für fortgeschrittene Benutzer.